Meilleures pratiques

Suivez ces meilleures pratiques de l'industrie pour garantir que votre système LEXOH fonctionne de manière sécurisée, efficace et fiable.

Sécurité

Contrôle d'accès

- Principe du moindre privilège : Accordez aux utilisateurs les permissions minimales nécessaires

- Audits réguliers : Examinez les accès utilisateur trimestriellement et supprimez les comptes inactifs

- Authentification forte : Exigez l'A2F pour tous les comptes administratifs

- Rotation des mots de passe : Appliquez le changement des mots de passe tous les 90 jours

- Accès basé sur les rôles : Utilisez des groupes plutôt que des permissions individuelles

Sécurité réseau

- Segmentation : Isolez les appareils IoT sur un VLAN séparé

- Règles de pare-feu : Autorisez uniquement les ports et protocoles requis

- Accès VPN : Utilisez un VPN pour l'administration à distance

- Épinglage de certificat : Prévenez les attaques de l'homme du milieu

- Analyses régulières : Effectuez des évaluations de vulnérabilité mensuellement

Protection des données

- Chiffrement au repos : Activez AES-256 pour les données stockées

- Chiffrement en transit : Utilisez TLS 1.3 pour toutes les communications

- Gestion des clés : Effectuez la rotation des clés API tous les 6 mois

- Rétention des données : Supprimez les anciennes vidéos selon la politique (conformité RGPD)

- Sauvegardes sécurisées : Chiffrez les sauvegardes et stockez-les hors site

Architecture réseau

Configuration réseau recommandée

Internet

│

├─ Firewall/Router

│

├─ VLAN 10: Management (192.168.10.0/24)

│ └─ Admin workstations, servers

│

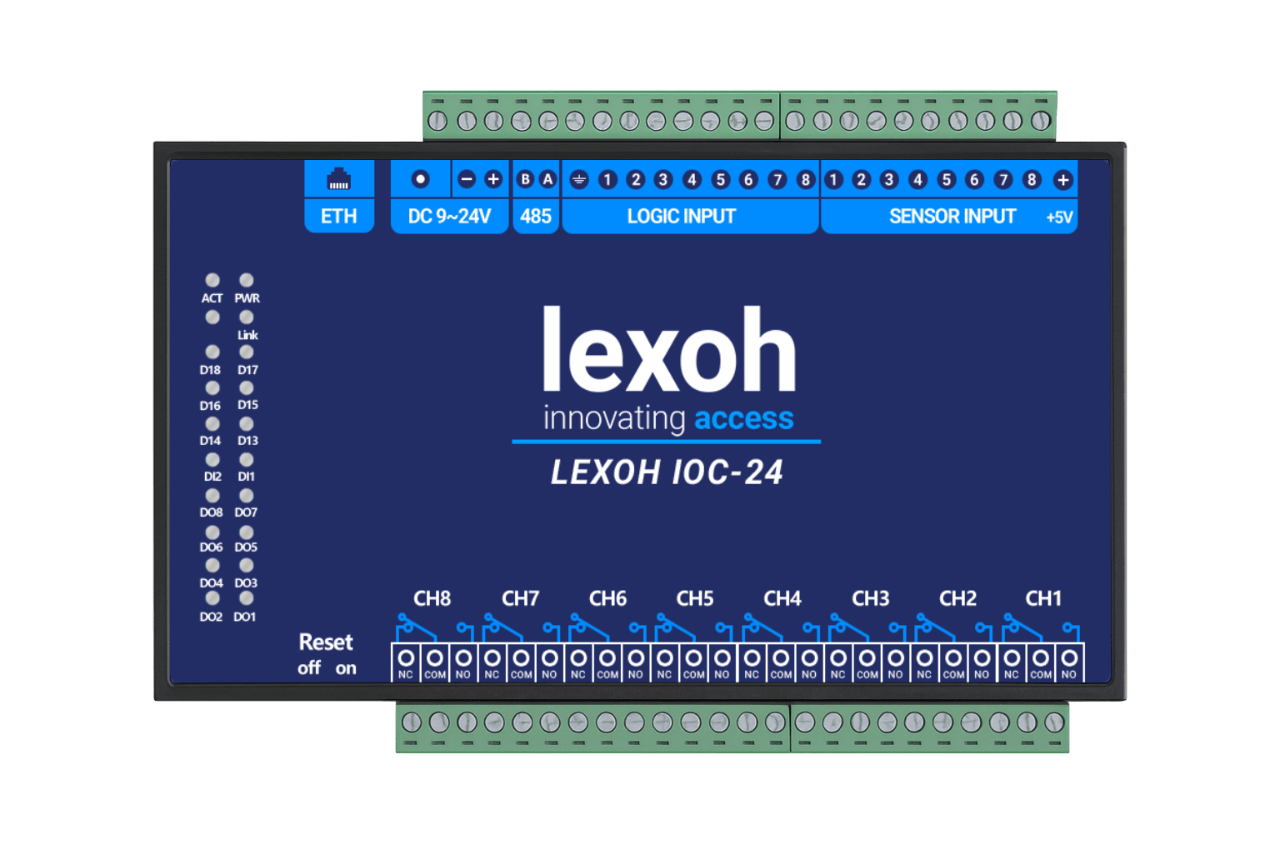

├─ VLAN 20: Access Control (192.168.20.0/24)

│ └─ Card readers, door controllers

│

├─ VLAN 30: Cameras (192.168.30.0/24)

│ └─ IP cameras, NVR

│

└─ VLAN 40: Parking (192.168.40.0/24)

└─ Barriers, kiosks, sensors

Planification de la bande passante

| Type d'appareil | Bande passante moy. | Bande passante max. |

|---|---|---|

| Contrôle d'accès | < 1 Kbps | 50 Kbps |

| Caméra 1080p | 2-4 Mbps | 8 Mbps |

| Caméra 4K | 8-12 Mbps | 25 Mbps |

| Système de stationnement | 100 Kbps | 1 Mbps |

< 1 Kbps

50 Kbps

2-4 Mbps

8 Mbps

8-12 Mbps

25 Mbps

100 Kbps

1 Mbps

Optimisation des performances

Optimisation des caméras

- Ajuster le débit : Utilisez le débit variable (VBR) pour un stockage efficace

- Fréquence d'images : 15 FPS suffisent pour la plupart des scénarios (pas 30 FPS)

- Intervalle I-Frame : Réglez sur 2-4 secondes pour une meilleure recherche

- Région d'intérêt : Qualité supérieure pour les zones importantes

- Mode nuit : Activez le commutateur automatique du filtre IR

Optimisation de la base de données

- Archivage : Déplacez les événements de plus de 90 jours vers le stockage froid

- Indexation : Créez des index sur les champs timestamp et device_id

- Partitionnement : Partitionnez les tables d'événements par mois

- Nettoyage : Purgez les journaux temporaires chaque semaine

Utilisation de l'API

- Requêtes groupées : Regroupez plusieurs opérations en un seul appel API

- Mise en cache : Mettez en cache les listes d'appareils localement (actualisation toutes les 5 min)

- Pagination : Demandez 100 enregistrements par page maximum

- Webhooks : Utilisez des webhooks au lieu d'interroger les événements

- Limitation du débit : Implémentez un backoff exponentiel sur les erreurs 429

Procédures de maintenance

Maintenance préventive

| Fréquence | Tâches |

|---|---|

| Quotidien |

• Vérifier l'état en ligne des appareils • Examiner les alertes critiques • Vérifier la finalisation des sauvegardes |

| Hebdomadaire |

• Tester les identifiants d'accès • Examiner les journaux d'accès pour les anomalies • Vérifier la capacité de stockage • Tester la lecture vidéo |

| Mensuel |

• Nettoyer les lentilles des caméras • Mettre à jour le firmware • Tester les batteries UPS • Examiner les permissions utilisateur • Inspection physique des appareils |

| Trimestriel |

• Audit complet du système • Tests de pénétration • Exercice de reprise après sinistre • Mise à jour de la documentation • Recyclage de formation |

• Vérifier l'état en ligne des appareils

• Examiner les alertes critiques

• Vérifier la finalisation des sauvegardes

• Tester les identifiants d'accès

• Examiner les journaux d'accès pour les anomalies

• Vérifier la capacité de stockage

• Tester la lecture vidéo

• Nettoyer les lentilles des caméras

• Mettre à jour le firmware

• Tester les batteries UPS

• Examiner les permissions utilisateur

• Inspection physique des appareils

• Audit complet du système

• Tests de pénétration

• Exercice de reprise après sinistre

• Mise à jour de la documentation

• Recyclage de formation

Gestion des changements

- Documentez tous les changements avant la mise en œuvre

- Testez d'abord les changements dans l'environnement de staging

- Planifiez les fenêtres de maintenance pendant les périodes de faible trafic

- Prévenez les parties prenantes 48 heures à l'avance

- Gardez un plan de rollback prêt

- Surveillez le système pendant 24 heures après le changement

Reprise après sinistre

Stratégie de sauvegarde (Règle 3-2-1)

- 3 Copies : Données de production + 2 sauvegardes

- 2 Types de support : Stockage local + stockage cloud

- 1 Hors site : Sauvegarde automatique LEXOH Cloud

Objectifs de temps de reprise (RTO)

- Systèmes critiques : < 1 heure (contrôle d'accès, alarmes)

- Systèmes standard : < 4 heures (caméras, stationnement)

- Non critique : < 24 heures (rapports, analytiques)

Contacts d'urgence

Maintenez une liste de contacts d'urgence à jour :

- Support LEXOH : support@lexoh.com (24/7)

- Administrateur réseau

- Responsable de la sécurité

- Gestionnaire des installations

- Fournisseurs et entrepreneurs clés

Conformité et normes

Normes de l'industrie

- ISO 27001 : Gestion de la sécurité de l'information

- RGPD : Protection des données (UE)

- CCPA : Confidentialité du consommateur (Californie)

- HIPAA : Données de santé (le cas échéant)

- PCI DSS : Sécurité des cartes de paiement

Exigences de documentation

- Schémas réseau (mis à jour trimestriellement)

- Matrice d'accès utilisateur

- Plan de réponse aux incidents

- Politique de confidentialité et procédures de traitement des données

- Journal des modifications et piste d'audit

Gains rapides

Mettez en œuvre ces améliorations faciles dès aujourd'hui :

- ✓ Activer l'authentification à deux facteurs

- ✓ Configurer les sauvegardes quotidiennes automatisées

- ✓ Configurer les alertes critiques (e-mail/SMS)

- ✓ Examiner et supprimer les utilisateurs inactifs

- ✓ Mettre à jour tous les firmwares des appareils vers la dernière version

- ✓ Activer la détection de mouvement sur toutes les caméras

- ✓ Tester la procédure de reprise après sinistre

- ✓ Documenter votre topologie réseau

Besoin d'aide ?

Consultez notre guide de dépannage pour les problèmes courants et les solutions

Guide de dépannage →